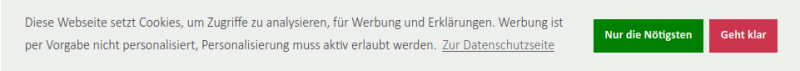

Immer mehr Websites blenden beim Besuch einen Cookie-Hinweis ein. Gelegentlich müssen bestimmte Cookies auch als Voraussetzung für den Seitenbesuch „akzeptiert“ werden. Doch was hat es mit diesen Cookies eigentlich auf sich?

Wie ein Seitenaufruf funktioniert

Um den Nutzen von Cookies zu verstehen, schauen wir uns zuerst einmal an, was beim Ansteuern einer Website geschieht:

Sobald man im Browser eine Internetadresse aufruft, setzt man eine ganze Fülle von Aktionen in Gang. Als Beispiel dient uns die Adresse »https://www.dbjr.de/themen/digital/«. Zuerst einmal fragt der Browser bei einem Namensserver („DNS“) nach, unter welcher IP-Adresse www.dbjr.de zu erreichen ist. IP-Adressen sind so etwas wie Telefonnummern. Sowohl Besucher*in wie auch der betreffende Server benötigen jeweils eine IP-Adresse, um miteinander zu kommunizieren. Als Endanwender*in hat man diese IP-Adresse meist automatisch vom Provider zugewiesen bekommen, sobald man sich mit dem Internet verbindet. Daher kann sich die eigene IP-Adresse auch von einem zum anderen Tag ändern.

Sobald der Browser nun die IP-Adresse von www.dbjr.de kennt (konkret lautet diese 78.46.167.129), klopft der Browser dort an und bittet um Zusendung der Ressource /themen/digital/. Als Antwort bekommt er eine HTML-Seite. Diese bildet das Grundgerüst der angezeigten Seite. Bei einer reinen Textseite wäre damit die Kommunikation zu Ende und Nutzer*in und Server gehen wieder virtuell getrennte Wege.

Allerdings besteht fast keine Internetseite nur aus Text. Im HTML-Dokument können Bilder, Videos, Schriftarten und Vieles mehr eingebunden sein. Diese muss der Browser dann selbsttätig von den Quellen herunterladen, die im HTML-Dokument genannt sind. Oft finden sich diese Daten auf dem selben Server wie das HTML-Dokument, aber sie können genauso ganz woanders im Internet hinterlegt sein: Eingebundene Youtube-Videos oder OpenStreetMap-Karten sind so ein Beispiel.

Wiedererkennen der Nutzer*in: Cookies kommen ins Spiel

Häufig möchte man auf Websites jedoch auf Daten zugreifen, die nicht öffentlich sichtbar sind. Ein Login-System hilft: Nutzerkennung und Passwort eingegeben, schon stellt der Server die benötigten Informationen zur Verfügung. Mit der bis hier beschriebenen Funktionsweise würde man allerdings für jeden Klick erneut diese Zugangsdaten eingeben müssen – das wäre eine wirklich lästige und langwierige Angelegenheit.

Um den Ablauf komfortabler zu gestalten, kommen nun Cookies ins Spiel: Mit dem Einloggen bekommt man für die aktuelle Sitzung eine eindeutige Identifikationskennung (eine Kette von Zahlen und Buchstaben) zugewiesen. Diese schickt der Server bei der Seitenauslieferung als Cookie an den Browser. Der Browser schickt diese wiederum bei jedem neuen Klick im Hintergrund als Identifikation mit. Ein Cookie ist also nichts Anderes als ein kurzes Textdokument.

Cookies werden auch für ein Warenkorbsystem eingesetzt: Unter einem zufälligen Identifikator, der noch gar nicht mit einem echten Namen verbunden sein muss, speichert der Server für eine Weile (z.B. 15 Minuten) alle ausgewählten Produkte. Sobald der Browser den Warenkorb anzeigen möchte, schickt er die Identifikationskennung an den Server, der nun den richtigen Datensatz zurückgibt.

Um die Sicherheit dieser Buchstaben-Zeichenketten zu erhöhen, kann der Serverbetreiber zusätzliche Aspekte berücksichtigen, z.B. die IP-Adresse und das Cookie in einem Datensatz verknüpfen oder zufällig wirkende Abrufe einfach abblocken. Auf diese besonderen Sicherheitsmaßnahmen gehen wir hier im Artikel aber nicht weiter ein.

Weitere typische Cookie-Einsatzzwecke sind das Hinterlegen von bevorzugter Benutzersprache oder besonderen Einstellungen wie größerer Schriftart/kontrastreicherer Darstellung.

Nachteile des Wiedererkennens: Analyse des Surfverhaltens

Das Wiedererkennen der Besucher*in kann also viele Vorteile haben. Cookies können aber auch dazu genutzt werden, um die Aktivitäten von Nutzer*innen zu verfolgen: Die Häufigkeit der Klicks, die Verweildauer und andere Aspekte des Surfverhaltens können mittels Cookies getrackt werden.

Zusätzlich kommt ins Spiel, dass viele Websites Datenquellen von außerhalb des eigenen Servers einbinden, vor allem Werbenetzwerke, Social-Media-Buttons oder Multimedia-Inhalte. Jede dieser externen Quellen könnte also bei diesem Abruf von Inhalten selbst noch ein oder mehrere Cookies setzen. Das ist nicht immer schlecht: Der Landkartendienst könnte z.B. ermöglichen, dass man ein soeben recherchiertes Restaurant auf die ganz persönliche Favoriten-Liste setzt und später wieder findet.

Das Problem: Eine Besucher*in einer Seite weiß aber wahrscheinlich vorher gar nicht, dass beim nächsten Klick auch Youtube/Google, Facebook oder ein anderes Werbenetzwerk vom Aufruf der Seite erfahren – der Browser lädt die eingebetteten Quellen aus dem HTML-Dokument ja genauso nach wie alles Andere.

Für viele Nutzer*innen ist es überraschend: Die offensichtlichen Einbettungen von Videos oder Landkarten kommen in der Realität deutlich seltener vor als andere Querverbindungen. Viel relevanter ist, dass Internetsites häufig Schriftarten von einem Schriftarten-Archiv (z.B. Google Fonts) oder Funktionsbibliotheken wie jQuery einbinden. Auch winzige, 1×1-Punkte große Bilder werden häufig eingebunden, um Zählcookies zur Reichweitenmessung in der Medienbranche zu ermöglichen. Diese im Internet sehr häufig genutzten Dienste erfahren so sehr viel mehr über das Surfverhalten von Nutzer*innen, als es den Betroffenen bewusst ist.

Und so geschieht es z.B., dass man auf einer Seite nach einem Produkt recherchiert, auf einer ganz anderen Site dann plötzlich Werbung rund um dieses Produkt angezeigt bekommt.

Exkurs: Warum Cookies, wenn es doch auch IP-Adressen gibt?

Man könnte sich nun fragen, warum Cookies eigentlich notwendig sind, wo doch jeder Anschluss auch eine eindeutige IP-Adresse hat. Tatsächlich werden IP-Adressen von Konsument*innen meist mehrfach genutzt: Der heimische oder Büro-Router/Firewall vermittelt mit einer einzigen IP-Adresse allen Datenverkehr nach draußen und verwendet wiederum im internen Netzwerk nicht-öffentliche Adressen. So können schnell mal hundert Geräte hinter einer einzigen IP-Adresse „versteckt“ sein.

Wie weiter oben schon beschrieben, ändern sich IP-Adressen aber teilweise auch über Nacht. Zugangsprovider reorganisieren ihre Netze oder kappen aus anderen Gründen nachts kurz den Zugang. Die meisten Zugriffe auf Internetdienste erfolgen heutzutage von Mobilgeräten aus. Diese wandeln häufig zwischen mehreren Netzen: vom heimischen WLAN zu LTE unterwegs und wieder zum WLAN im Zug, Café oder Seminarraum. Jedes Mal ist das Gerät mit einer anderen IP-Adresse nach außen sichtbar. Ein auf dem Gerät gespeichertes Cookie aber bleibt eindeutig.

Was man gegen unerwünschte Cookies tun kann

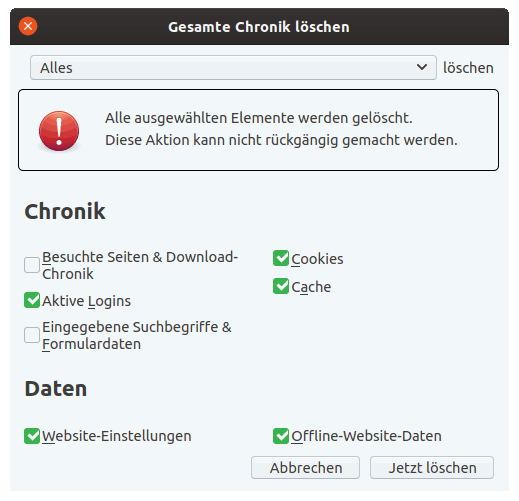

Zuerst die schlechte Nachricht: Traditionelle Cookies sind leider nicht die einzigen Möglichkeiten, Nutzer*innen wieder zu erkennen bzw. ihre Aktivitäten nachzuzeichnen. Heutige Browser bieten zahlreiche Offline-Funktionen wie das Zwischenspeichern von lokalen Datenbanken (“Local Storage“), die wir im Folgenden aber mit berücksichtigen werden.

Wichtig zu wissen ist, dass ein Cookie im Browser nicht von jedem beliebigen Server ausgelesen werden kann. Ein Cookie ist immer nur für den Dienst (Domain) sichtbar, der es gesetzt hat. Darum kann man (theoretisch) gut zwischen erwünschten und unerwünschten Cookies unterscheiden. Im Alltag wäre dies allerdings ein großer Aufwand, die Cookies per Hand auszusortieren. Es gibt allerdings kleine Helferprogramme, die bestimmte Arten von Tracking selbst erkennen und abwehren können.

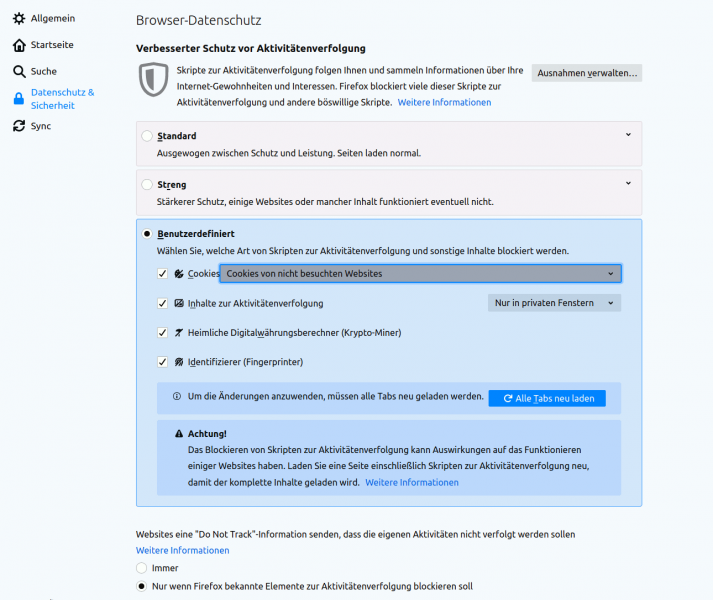

Als ersten Schritt sollte man im Browser überprüfen, ob sogenannte „Drittanbieter-Cookies“ akzeptiert werden sollen. Hier bietet sich an diese nicht generell abzulehnen, sondern sie auf „Nur besuchte Drittanbieter“ zu beschränken. Sonst könnte es sein, dass auch gewünschte Funktionalität oft auf der Strecke bleibt.

Das Surfen im „privaten Modus“ oder die Einstellung, dass aller Verlauf und Daten beim Schließen des Browsers automatisch gelöscht werden, stellen eine sehr grundsätzliche Methode dar, um Cookies immer wieder los zu werden. Damit gehen dann aber auch möglicherweise gewünschten Cookies verloren – Einstellungen für häufig genutzte Websites, Cloud-Dienste o.ä.. Für Mobilgeräte gibt es dafür den Firefox Klar/Firefox Focus, der automatisch alle Surfdaten löscht, sobald er geschlossen wird. Für andere Browser gibt es Erweiterungen, die Cookies beim Verlassen einer Seite automatisch entfernen (z.B. Standard-Firefox: Cookie Auto-Delete).

Um schon während einer Surf-Session geschützt zu sein, erschweren verschiedene Add-ons ein Tracking, indem bestimmte Objekte gar nicht erst geladen werden. Inhalteblocker wie uBlock Origin (für Firefox, Chrome/Chromium, Opera) verhindern mit ständig aktualisierten Blockinglisten das Nachladen von Werbebannern und damit auch das Recht für die Werbenetzwerke Cookies zu setzen. Im Bedarfsfall kann dieser AdBlocker für einzelne Websites dann aber auch temporär oder dauerhaft deaktiviert werden.

Eine weitere Möglichkeit bieten Add-ons an, die sich besonders auf die automatische Erkennung von Tracking-Mechanismen spezialisiert haben: Besonders zu erwähnen wäre hier z.B. der Privacy Badger der EFF (Electronic Fronier Foundation), den es für Firefox, Chrome und Android gibt (https://www.eff.org/privacybadger). Ein ähnliches Tool ist das ebenfalls von Mozilla empfohlene Privacy Possum (erhältlich für Mozilla Firefox und Google Chrome).

Einen anderen Ansatz verfolgt die Erweiterung „Facebook Container“ in Firefox. Mit dieser Erweiterung werden die zum Facebook-Konzern gehörenden Dienste Instagram, Facebook und Whatsapp vom Rest der aufgerufenen Internetseiten isoliert: Während die Nutzung von Facebook ohne Probleme möglich ist, sind die Facebook-Buttons auf externen Seiten erst einmal deaktiviert – Facebook erfährt also nicht, dass man auf diesen Seiten unterwegs war.

Die hier vorgeschlagenen Erweiterungen lassen sich ohne Probleme auch parallel betreiben. Möglicherweise verändern sich aber die Erkennungsraten von Privacy Possum und Privacy Badger, je nachdem in welcher Reihenfolge sie vom Browser eingebunden werden: Was schon erkannt oder geblockt wurde, kann logischerweise nicht noch einmal erkannt werden.

Und als Betreiber*in?

Ohne es zu wissen, befördern viele Betreiber von Internetseiten das Verfolgen von Nutzer*innen durch die großen „Datenkraken“: Als Betreiber kann man die Privatsphäre der Besucher*innen schützen, indem man nicht unüberlegt externe Inhalte ohne Vorwarnung einbettet. Ein Ansatz ist z.B. dass erst der Klick auf ein Vorschaubild die Verbindung zu Youtube oder Vimeo, Instagram oder Twitter öffnet. Schriftarten können auf dem eigenen Server hinterlegt werden und müssen nicht unbedingt von Google oder anderen Archiven geladen werden; Selbiges gilt für Programmbibliotheken.

TL;DR / Zusammenfassung

Cookies sind für Login-Systeme oder Warenkorb-Funktionen wichtige technische Hilfsmittel, andererseits können sie auch zur Nutzerverfolgung eingesetzt werden. Gegen ein solches Tracking kann man sich durch Browser-Erweiterungen schützen. Website-Betreiber*innen sollten nicht unüberlegt Fremdquellen einbinden.