Heute veröffentlichen wir eine neue Version des ePartool. Diese neue Version 4.12 beinhaltet nahezu ausschließlich Fehlerbehebungen, Aktualisierungen der Programmbibliotheken und der technischen Dokumentation. Sie legt zudem den Grundstein für deutliche Überarbeitungen im kommenden Jahr.

Was wurde verändert?

- Besonders hinweisen möchten wir darauf, dass das ePartool künftig nicht mehr mit PHP-Versionen vor 7.3 getestet wird. Wir haben uns für diesen Schritt entschieden, da PHP 7.3 schon länger bei allen großen Providern verfügbar ist und einige technische Verbesserungen und Geschwindigkeitszuwächse mit sich bringt. Das ePartool kann derzeit (wahrscheinlich) weiterhin auf PHP 7.2 betrieben werden. Allerdings ist zu beachten, dass hier Fehlerbehebungen der PHP-Community nur noch in unregelmäßigen Abständen zu erwarten sind und in einem Jahr komplett eingestellt werden.

- Der Installationsassistent hatte in der vergangenen Version den notwendigen ersten Medien-Ordner nicht eingerichtet, was man bisher manuell korrigieren musste. Diese Nacharbeit ist nun nicht mehr notwendig.

- Die Passwort-E-Mail ist auf vielfachen Wunsch künftig länger gültig: 24 Stunden lang kann man sich damit ein neues Passwort vergeben.

- Wenn die System-E-Mail falsch eingetragen war, reagierte das ePartool bisher mit einem „Error 500“.

Der ePartool-Downloader, der die Installation gerade bei langsamen DSL-Leitungen deutlich beschleunigt, da man direkt auf den Server herunterladen kann, ist ebenfalls aktualisiert worden. Er testet den Server und gibt Tipps, wenn Probleme gefunden werden. Alle neuen Installations- und Update-Dateien finden sich hier.

Wir haben uns dazu entschieden, dass wir sehr alte ePartool-Versionen nicht mehr direkt als Download zur Verfügung stellen. Die älteste Version auf unserem Server ist daher seit heute die 4.5.3 von Mitte 2017. Diese Version war die erste, die von vorherigen Versionen direkt geupdatet werden konnte.

Mitentwickeln

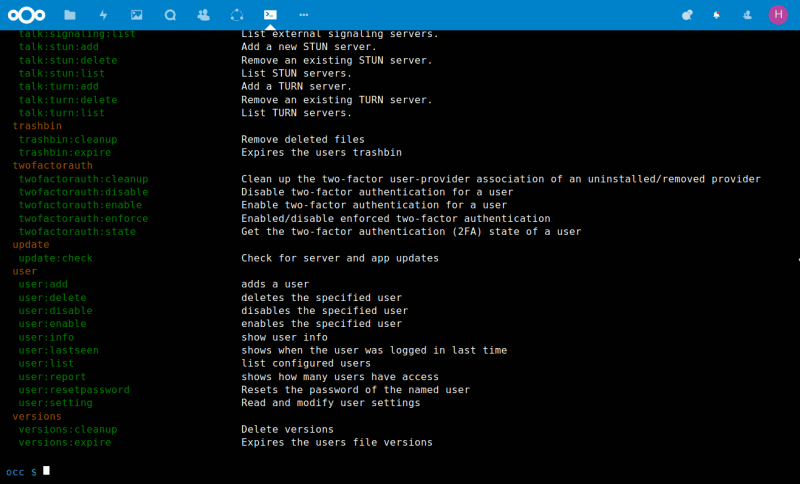

Das ePartool wird öffentlich einsehbar auf Github [github.com/DeutscherBundesjugendring/epartool] entwickelt. Wir haben weiter an einer guten technischen Dokumentation gearbeitet. Neben oben beschriebenen Verbesserungen fanden viele Aktualsierungen von externen Programmbibliotheken statt. Auch wurden die Ruby-Abhängigkeiten für die Jekyll-Dokumentation (Github Pages) ebenfalls aktualisiert. Für die Mitentwicklung ist künftig mindestens NodeJS 10 notwendig.

Wie geht die Weiterentwicklung 2020 weiter?

Nach einem relativ ruhigen Jahr wollen wir das ePartool 2020 wieder deutlich erneuern. Wir haben dazu neben unseren eigenen Ideen zahlreiche Rückmeldungen von Nutzenden gesammelt und freuen uns natürlich weiterhin über Feedback.

Unsere Pläne sehen folgende Schwerpunkte vor:

- Die Nutzeroberfläche soll entschlackt werden, dass sie nicht mehr so überfachtet ist. Gerade für nur gelegentlich stattfindende Beteiligungsrunden ist das ePartool bisher zu komplex.

- Über Mittel von „Progressive Web Apps“ soll das ePartool so gestaltet werden, dass es sich für Nutzer*innen wie eine Smartphone-App nutzen lässt.

- Für einzelne Beteiligungsrunden soll es eine Startseite geben, bzw. die Möglichkeit die jetzige Startseite besser auf genau eine laufende Maßnahme anzupassen.

- Die Registrierung soll nicht länger nur per E-Mail möglich sein, da Jugendliche heutzutage eher über Messenger erreicht werden können: Hier sind aber noch einige Fragen nach Schnittstellen und Datenschutz zu klären.

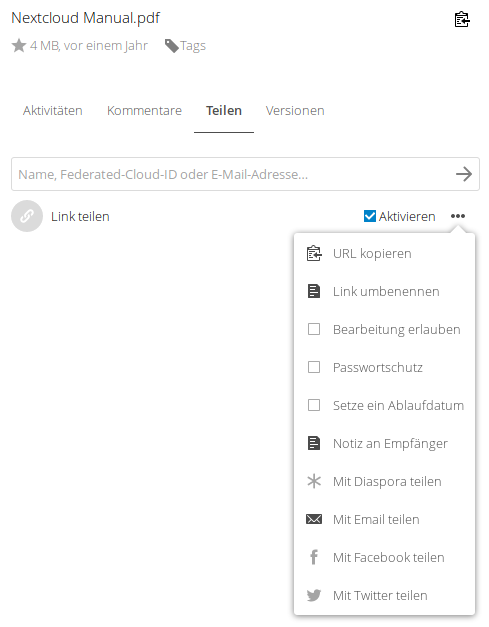

- Beteiligungsrunden sollen auch mit Audio und Bilder-Uploads ermöglicht werden. Videos sollen möglicherweise auch direkt hochgeladen werden können, um nicht wie bisher auf Fremdplattformen angewiesen zu sein.

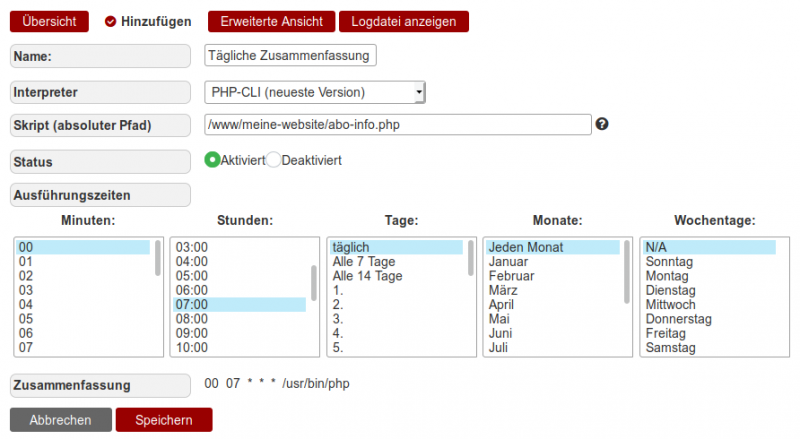

- Neue ePartool-Versionen sollen direkt über einen komfortablen Updater einzuspielen sein.

![Logo des Safer Internet Day 2018 [Quelle: saferinterneday.org] Logo des Safer Internet Day 2018 [Quelle: saferinterneday.org]](https://tooldoku.dbjr.de/wp-content/uploads/2018/02/SID2018_EC_Insafe_INHOPE.png)