Unter yopad.eu stellen wir einen frei nutzbaren Etherpad-Server zur Verfügung: Etherpads ermöglichen die spontane gemeinsame Arbeit an Texten. Das ist besonders nützlich für örtlich verteilte Gruppen und Teams. Damit diese Arbeit noch einfacher wird, haben wir hier häufige Fragen und Antworten zusammengestellt.

1. Wieso ist die Verbindung manchmal instabil?

Unser Server steht in einem großen deutschen Rechenzentrum. Damit ist eine gute Verfügbarkeit sichergestellt. Gelegentlich führen wir Wartungsarbeiten wie das Einspielen von Updates durch, die in der Regel nur wenige Minuten lang die Erreichbarkeit einschränken.

Häufig liegt eine instabile Verbindung zurm Etherpad an einer eingeschränkten Internetverbindung des Endgeräts. Insbesondere bei drahtloser Internetverbindung, also der Nutzung von WLAN oder mobilem Internetzugang (3G/UMTS, 4G/LTE etc.) kann es zu Verbindungsunterbrechungen kommen: Mehrere Personen oder WLANs teilen sich hier dasselbe Funkspektrum; zudem können Stahlbeton-Wände, Wasserleitungen und bei WLAN im 2,4 GHz-Bereich auch Mikrowellen die Verbindungsqualität beeinträchtigen. Daher ist eine Verbindung mit LAN-Kabel zum Router immer am besten.

Auch das Endgerät selbst kann die Verbindung unterbrechen: Aufgrund von Stromsparmechanismen legen Browser die Tabs im Hintergrund mittlerweile schnell „schlafen“. Diese Art von Standby-Zustand unterbricht dann zeitweise die Verbindung zum Etherpad. Weiterhin kann die generelle Auslastung des Endgeräts dazu führen, dass Anwendungen verlangsamt ausgeführt werden oder aus dem Arbeitsspeicher herausfallen. Es sollte daher darauf geachtet werden, dass möglichst wenige Anwendungen zur selben Zeit geöffnet sind. Immer sinnvoll ist zudem, einen möglichst aktuellen Webbrowser zu benutzen. Auf Windows 10 sind häufig zwei Microsoft-Browser zu finden: Der Internet Explorer und sein Nachfolger Microsoft Edge. Der Internet Explorer wird seit mehreren Jahren nicht mehr weiter entwickelt und sollte daher möglichst nicht genutzt werden – wir testen unsere Angebote nicht mehr damit.

2. Warum kann ich mein Pad nicht mehr finden?

Ihr erinnert euch an den Namen des Pads und findet doch nicht wieder dorthin zurück: Das kann an der Groß- und Kleinschreibung des Pad-Namens liegen, welche sich in der Adresse des Pads widerspiegelt. So sind beispielsweise https://yopad.eu/p/beispiel und https://yopad.eu/p/Beispiel zwei unterschiedliche Pads.

Leider können wir nicht weiterhelfen, wenn der Name des Pads nicht mehr bekannt ist. Die Adresse des Pads sollte daher stets notiert werden.

3. Kann ich den Zugriff auf ein Pad beschränken?

Der Charme von Etherpads ist die Möglichkeit spontan loszuschreiben und ohne Hürden gemeinsam aktiv zu werden. Ein Login-System ist daher auf unserem Server nicht vorgesehen. Entsprechend ist der Server nicht für personenbezogene oder vertrauliche Texte geeignet.

Allerdings gibt es die Möglichkeit, eine Pad-Adresse mit einem Nur-Lese-Link zu teilen: Die Auskunft dazu erreicht ihr über die entsprechende Schaltfläche im Pad oben rechts (</>). Dabei muss man aber bedenken, dass alle Nutzer:innen, die die ursprüngliche Pad-Adresse erraten, dann dennoch selbst schreiben können.

4. Aus welchem Grund haben manche Teilnehmende gelegentlich neue Schriftfarben?

Die Farbe der Schrift wird beim erstmaligen Öffnen eines Pads zufällig vergeben. Man kann sie aber rechts oben selbst für sich anpassen. Bei einer späteren Rückkehr geschieht es jedoch häufiger, dass man eine neue Farbe zugewiesen bekommt: Da das System ohne Login-System funktioniert, gibt es nur sehr eingeschränkte Möglichkeiten, einzelne Nutzende wiederzuerkennen. Aus diesem Grund generiert das Pad eine Zufallskennung als Cookie. Solange dein Browser das Cookie gespeichert hat, kann das Etherpad dich wieder erkennen und so auch die richtige Schriftfarbe weiter verwenden.

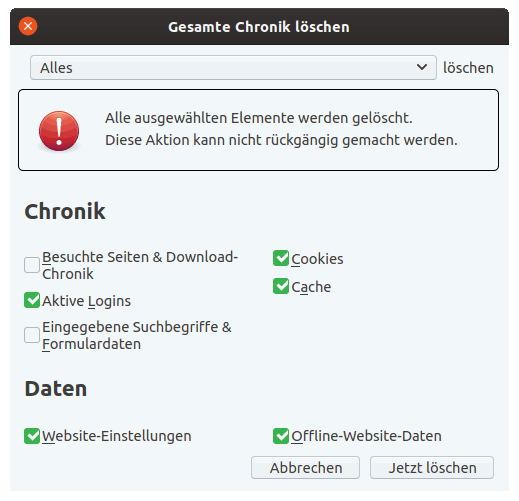

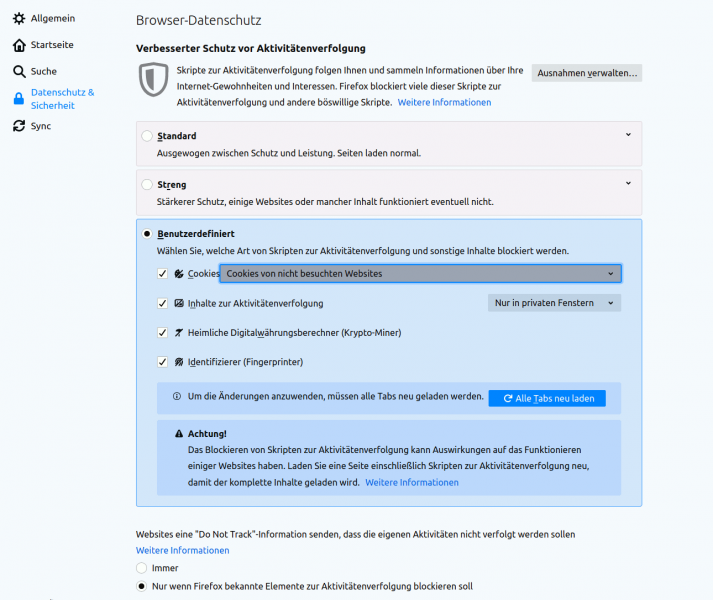

Je nachdem wie ein Browser (Firefox, Chrome, Edge, Safari, Vivaldi, Opera) konfiguriert ist, behält oder löscht er Cookies beim Neustart. Wenn also sichergestellt werden soll, dass ein:e Nutzer:in wiedererkannt werden soll, darf das jeweilige Cookie nicht gelöscht werden.

Browser bieten hierzu an, dass man für einzelne Server eine Lösch-Ausnahme einträgt. Abseits davon können Nutzende wie beschrieben ihre Farbe auch nachträglich wieder passend einstellen.

Weitere Informationen werden in einem Hintergrundartikel zur Funktionsweise von Cookies und Wiedererkennung beschrieben.

5. Warum sollte man keine vertraulichen Informationen in Etherpads schreiben?

Es gibt mehrere Gründe, weshalb man keine vertraulichen oder persönlichen Informationen in einem Pad festhalten sollte. Das fehlende Login- und Berechtigungssystem ist der Hauptgrund. Zwar wird nirgendwo eine Übersicht der vorhandenen Pads veröffentlicht. Aber viele Pad-Namen lassen sich leicht erraten oder können durch automatisierte Bots ausfindig gemacht werden.

Der Bearbeitungsverlauf und die Chathistorie ist für alle einsehbar, die Zugriff auf das Pad haben.

6. Was kann man tun, wenn die Im- oder Exportfunktion nicht funktioniert?

Das Etherpad bietet verschiedene Methoden bzw. Dateiformate für den Export an. Die verschiedenen Formate werden dabei in unterschiedlicher Qualität unterstützt. Im Zweifelsfall funktioniert auch das einfache Copy & Paste, also den Etherpad-Text markieren und in ein anderes Programm (Textverarbeitung) zu übernehmen. Das gilt auch für den Weg ins Pad – also für den Import.

Je nach den von euch verwendeten Programmen müsst ihr beim Weg übers Kopieren und Einfügen möglicherweise ein wenig bei den Zeilenumbrüchen nacharbeiten.

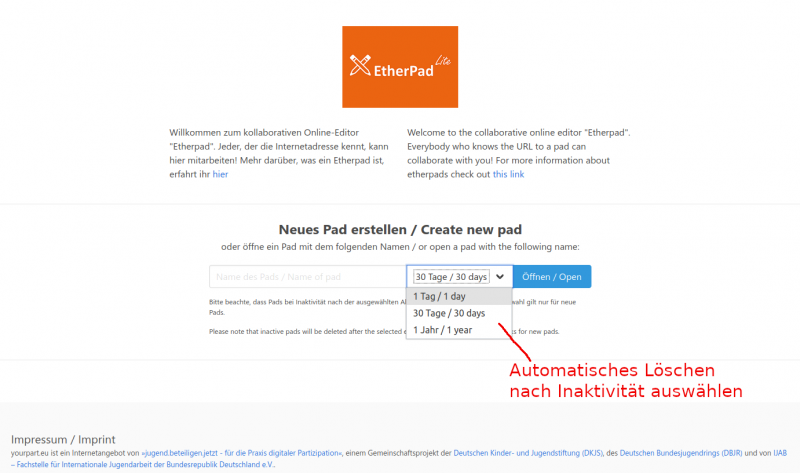

7. Wann wird das Pad gelöscht?

Pads können mit unterschiedlichen Löschfristen angelegt werden. Wenn ihr ein Pad erstmalig direkt über die URL erstellt (und nicht über das Formular auf der Startseite), dann wird die 30-Tage-Frist gesetzt: Das bedeutet, dass das Pad nach 30 Tagen Untätigkeit automatisch gelöscht wird. Umgekehrt bedeutet es wiederum, dass ein häufig genutztes Pad dauerhaft bestehen bleiben kann, weil es nie die 30 Tage Inaktivität erreicht.

Falls eine andere Dauer beim Erstellen ausgewählt wurde, ist dies am Ende der Pad-Adresse sichtbar. So wird beispielsweise das Pad unter https://yopad.eu/example-365days nach 365 Tagen der letzten Änderung gelöscht.

Eine nachträgliche Veränderung des Zeitraums für ein Pad ist nicht möglich. Ihr könnt allerdings bei uns anfragen, wenn ein Pad aus bestimmten Gründen direkt vom Server entfernt werden soll.

8. Könnt ihr diese oder jene Funktion ergänzen?

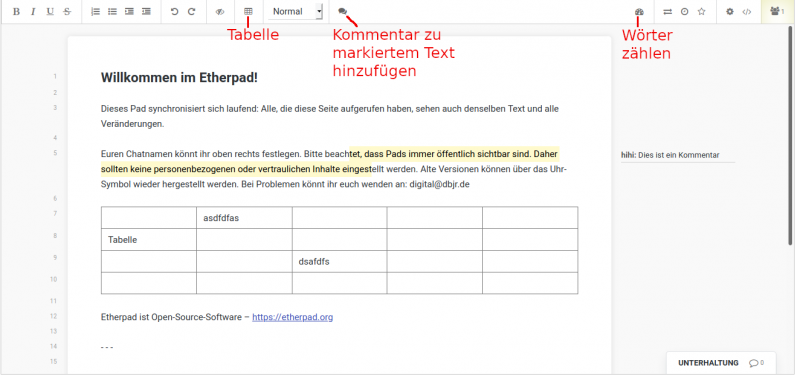

Wir stellen den Etherpad-Server im Rahmen unserer Möglichkeiten zur Verfügung. Unser Schwerpunkt liegt dabei auf einem möglichst stabilen und sicheren Betrieb. Mehrere Etherpad-Erweiterungen stellten sich in der Vergangenheit als problematisch heraus, weil sie entweder ganze Pads zerlegen oder mit Software-Aktualisierungen nicht mehr kompatibel sind. Das war z.B. bei der Tabellen-Erweiterung und beim Wörter-Zählen-Modul der Fall. Daher mussten wir uns dazu entscheiden, diese Module wieder zu entfernen. Wenn es neue Versionen dieser Module gibt, werden wir sie gerne prüfen und wieder ins System integrieren.

Für komplexere Dokumente (Grafiken, Tabellen, Seitennummerierungen) und andere Dokumenttypen (Präsentationen, Tabellenkalkulation, Zeichnungen) ist ein Etherpad nicht gut geeignet. Hierfür empfehlen wir euch, die freie Kollaborationssoftware Nextcloud anzusehen. Nextcloud kann man mit wenig Aufwand selbst auf einem Webserver installieren oder bei einem Provider fertig installiert mieten. Innerhalb von Nextcloud stehen mit Collabora und OnlyOffice zwei vollwertige Office-Pakete zur Verfügung, die nahezu keine Wünsche mehr offenlassen. Und ein Mini-Etherpad-Ersatz ist auch dabei: Nextcloud Text.

Euer Feedback ist herzlich willkommen. Ihr erreicht uns am besten per E-Mail an digital@dbjr.de.